Update: Seit kurzem sind scheinbar mehre russische Hackergruppen professionell dabei riesige Mengen an Shops (vermutlich zehntausende!!!) vollautomatisiert zu hacken!

Update 2: Es gibt seit 15.04 einen weiteren dringend benötigten Sicherheitspatch. Es handelt sich dabei um SUPEE-5944

Seit kurzem gibt Magento Warnung auf ein kritisches Sicherheitsupdate.

Critical Reminder: Download and install Magento security patches. Download now.

Download and implement 2 important security patches (SUPEE-5344 and SUPEE-1533) from the Magento Community Edition download page (https://www.magentocommerce.com/products/downloads/magento/). If you have not done so already, download and install 2 previously-released patches that prevent an attacker from remotely executing code on Magento software. These issues affect all versions of Magento Community Edition. A press release from Check Point Software Technologies in the coming days will make one of these issues widely known, possibly alerting hackers who may try to exploit it. Ensure the patches are in place as a preventative measure before the issue is publicized.

Was für Folgen hat die Sicherheitslücke?

Anlegen beliebiger Admin User mit vollem Zugriff auf den Shop!

Als zweiter Schritt kann DER KOMPLETTE SHOP GEKLAUT WERDEN(!) INKLUSIVER ALLER DATEN UND DATEIEN.

Weiter können beliebige Extensions installiert werden und so Zugriff auf das Filesystem erlangt werden. Von dort aus wiederum kann alles(!) nur erdenklick schädliche und kranke gemacht werden(!)

-> Kreditkarten Daten

-> Kundenmail Adresse + Anschrifte + Bestellhistorie usw.

Passwörter der Kunden können nicht im Klartext eingesehen werden. Es ist aber auch denkbar diese zu knacken.

=> DER KOMPLETTE SHOP KANN SOMIT GEKLAUT UND MISSBRAUCHT WERDEN

Den Patch gibt es bei Magento zum Runterladen:

https://www.magentocommerce.com/products/downloads/magento/

=> SUPEE-5344 – Addresses a potential remote code execution exploit. – Added Feb 9, 2015

=> SUPEE-1533 – Addresses two potential remote code execution exploits. – Added Oct 3, 2014

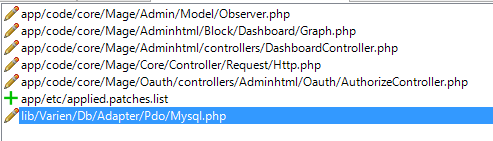

Der Patch passt folgende Dateien an:

Wie testen ob Magento Shop bereits abgesichert ist gegen Shoplift?

Um zu testen, ob der Shop bereits abgesichert ist gibt es hier ein Tool einer Firma aus den NL

Wie erkennt man ob Shop bereits gehackt wurde?

Hier sind recht detailierte Infos zu finden https://blog.sucuri.net/2015/04/magento-shoplift-supee-5344-exploits-in-the-wild.html

(A) Es werden bei einer Variante Admin User in die DB hinzugefügt

Folgende Post gibt Informationen zu verschiedenen Usernames die in Magento angelegt werden. Die Amin User von Magento befinden sich in der Tabelle

„admin_user“

Aktuell bekannte User die eingefügt werden/wurden sind:

(1) 4 stellige Zufallskombination

(2) „_system_backup“

(3) verschiedene andere neue Nutzer mit Namen nur aus Buchstaben

(B) Es wird das Modul module „Magpleasure File System“ installiert (vgl. Link oben)

Wenn die Schreibrechte jedoch so gesetzt sind, dass Magento keine Extensions installieren kann/darf geht dies nicht.

Weitere Informationen zu Magento Shoplift

https://blog.sucuri.net/2015/04/magento-shoplift-supee-5344-exploits-in-the-wild.html

Sie benötigen Hilfe beim Einspielen der Patches oder sich nicht sicher ob Sie bereits gehackt wurden?

Schicke Sie uns gerne eine Mail an info@konvis.de und wir versuchen uns schnellst möglich bei Ihnen zu melden

Ihr habt weitere Informationen die weiterhelfen? bitte im Kommentar posten!